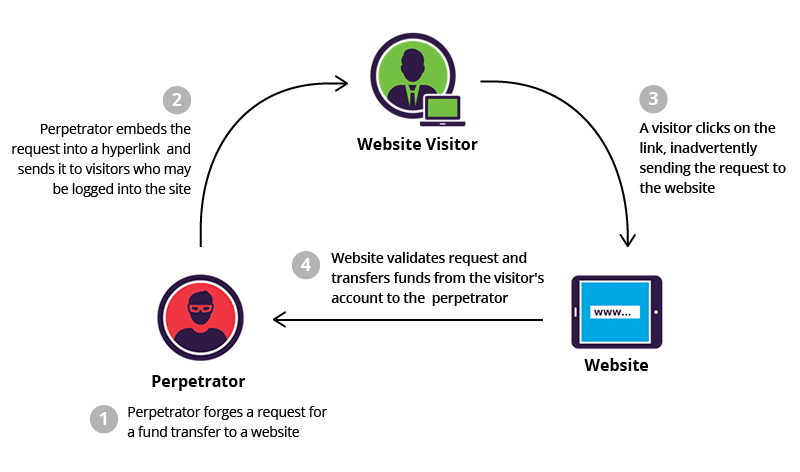

CSRF (Cross-Site Request Forgery): How Hackers Hijack Sessions

CSRF (Cross-Site Request Forgery): How Hackers Hijack Sessions CSRF (Cross-Site Request Forgery): How Hackers Hijack Sessions CSRF attacks, or Cross-Site Request Forgery, are stealthy web security vulnerabilities that enable hackers to perform session hijacking by tricking users into executing unwanted