Palo Alto Training – Learn Palo Alto Firewalls in 2025

Les attaques par fixation de session sont une technique de détournement de session astucieuse qui exploite l’exploitation des ID de session pour s’emparer des connexions utilisateur. En piégeant les victimes avec un ID de session prédéfini via une vulnérabilité de fixation des cookies, les attaquants accèdent sans autorisation une fois l’utilisateur authentifié. Cette vulnérabilité des sessions web tire parti d’une faille de gestion de […]

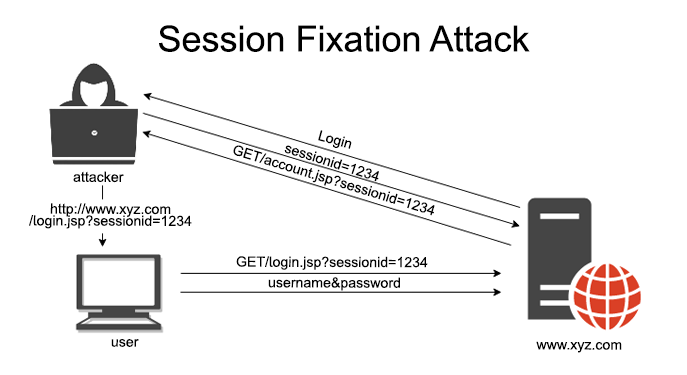

Les attaques par fixation de session sont une technique de détournement de session astucieuse qui exploite l’exploitation des ID de session pour s’emparer des connexions utilisateur. En piégeant les victimes avec un ID de session prédéfini via une vulnérabilité de fixation des cookies, les attaquants accèdent sans autorisation une fois l’utilisateur authentifié. Cette vulnérabilité des sessions web tire parti d’une faille de gestion de session, souvent transformée en attaque de contournement d’authentification. Reconnue dans les lignes directrices fixation de session OWASP, elle menace des plateformes comme la fixation de session en PHP, la fixation de session en Java et la fixation de session en Node.js. En 2025, avec la prolifération des applications web, comprendre les risques de la manipulation des jetons de session et des attaques de session HTTP est essentiel. Cet article explore des exemples de fixation de session, des cas réels et des stratégies de prévention de la fixation de session pour sécuriser vos applications.

Une attaque par fixation de session prospère grâce à une mauvaise gestion sécurisée des sessions, permettant aux attaquants de détourner des sessions actives sans voler directement les identifiants. Contrairement à la fixation de session vs détournement de session, où le détournement vole une session existante, la fixation prépare le terrain à l’avance. En exploitant une vulnérabilité de fixation des cookies, un attaquant peut forcer un utilisateur à hériter d’un ID de session connu, puis attendre la connexion pour s’y greffer. Cette faille de gestion de session est insidieuse dans la fixation de session en ASP.NET ou tout framework négligeant les meilleures pratiques de régénération de session. Pour les entreprises, cela risque des prises de contrôle de comptes ; pour les développeurs, c’est un signal d’alarme pour renforcer la mitigation de la fixation de session.

Voici comment la manipulation des jetons de session alimente cette attaque, avec des insights pratiques :

Un cas réel de fixation de session : En 2010, une application bancaire n’a pas régénéré les ID de session, permettant aux attaquants de détourner des comptes via des liens phishing. Des outils comme Burp Suite facilitent la détection de la fixation de session. Section tarification : En 2025, les certifications pour maîtriser cela incluent : CEH (2 000 € – 2 500 €), OSCP (2 100 € – 2 500 €), WAHS (500 € – 1 500 €), CISSP (800 € – 1 200 €), CompTIA Security+ (350 € – 400 €). WAHS couvre la fixation de session en ASP.NET, tandis qu’OSCP approfondit les modèles de défense contre la fixation de session.

La prévention de la fixation de session repose sur une gestion sécurisée des sessions robuste. Voici comment protéger vos systèmes :

Pour en savoir plus, consultez Wikipédia ou Gartner. L’Université de Rennes 1 propose une formation adaptée.

Les attaques par fixation de session détournent les connexions via des techniques de détournement de session, exploitant les vulnérabilités des sessions web de la fixation de session en PHP à la fixation de session en Java. Avec la manipulation des jetons de session et les attaques de contournement d’authentification, cette menace listée par fixation de session OWASP exige une action. Les violations réelles soulignent le besoin de modèles de défense contre la fixation de session. Les certifications comme WAHS et OSCP vous dotent de compétences en gestion sécurisée des sessions. Explorez les formations cybersécurité certifiantes chez SecureValley Training Center pour protéger vos utilisateurs dès aujourd’hui !

Get certified with industry-leading cybersecurity certifications from EC-Council, PECB, Palo Alto Networks, and more.

Learn from world-class instructors Collaborate with top professionals Advanced training...

The CEH is the world's leading cybersecurity certification, recognized by...

Onsite training course Led by an instructor Interactive sessions

Asynchronous, self-study environment Video-streaming format Flexible learning schedule

Adding {{itemName}} to cart

Added {{itemName}} to cart