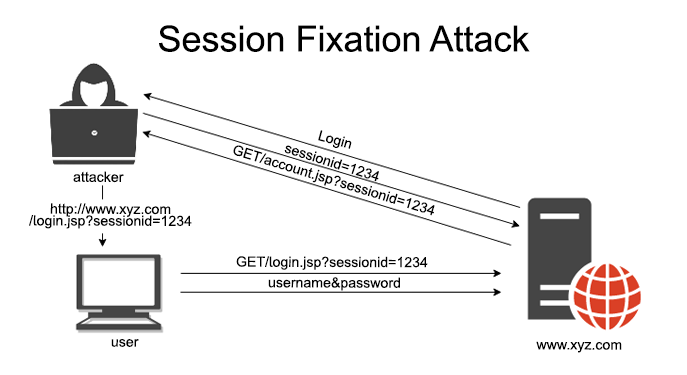

Fixation de Session : L’Attaque qui Détourne les Connexions Utilisateur

Les attaques par fixation de session sont une technique de détournement de session astucieuse qui exploite l’exploitation des ID de session pour s’emparer des connexions utilisateur. En piégeant les victimes avec un ID de session prédéfini via une vulnérabilité de fixation des cookies, les attaquants accèdent